Nous avons auparavant déjà parlé des paramètres basiques que vous devriez changer sur votre routeur, et ces conseils sont toujours applicables.

Pour récapituler :

- Changez le mot de passe d’administrateur par défaut -et le nom d’utilisateur si possible

- Changez le code SSID (ou le nom de votre réseau sans fil) pour que vos appareils n’acceptent plus jamais les connexions de réseaux avec un nom similaire (voir : « linksys ») et vous ne donnez pas par ailleurs aux pirates un seul indice concernant votre modèle de routeur (voir « linksys »

- Sélectionnez le mode sans-fil de sécurité WPA2 et choisissez un bon et long mot de passe pour votre routeur.

Heureusement, vous avez déjà effectué ces modifications de sécurité. Au-delà de ces propositions basiques, il y a plus de choses que vous pouvez faire pour augmenter la sécurité de votre réseau sans-fil en cette période de piratage informatique récurent.

Installez DD-WRT ou Tomato si votre routeur le supporte

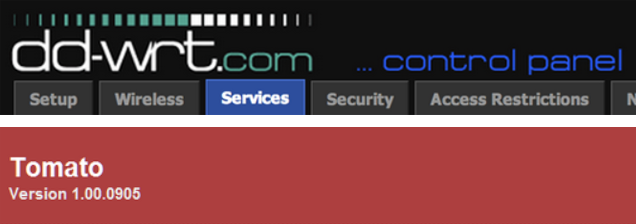

Normalement, lorsqu’il est nécessaire de mettre à jour le micrologiciel du routeur, j’ai tendance à éloigner les personnes du micrologiciel du fabricant et à les tourner vers des alternatives de micrologiciels en open-source, comme DD-WRT ou Tomato. J’ai souvent employé DD-WRT parce qu’il vient avec toutes les options que vous êtes en mesure d’attendre d’un micrologiciel de routeur, bien qu’il maintienne souvent ces fonctionnalités désactivées par défaut, sauf si vous les mettez en route par vous-même.

Vérifiez les pages des périphériques supportés pour DD-WRT et Tomato pour voir s’ils vont fonctionnez chez vous. Tomato est plus agréable à utiliser, mais DD-WRT est livré avec plus de paramétrages.

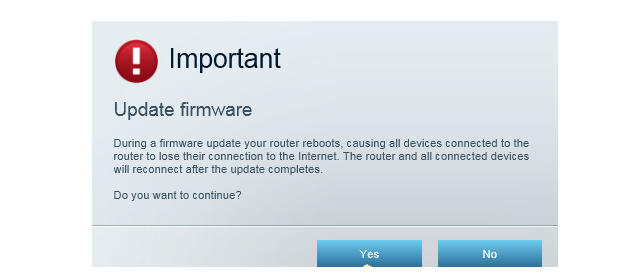

Mettez régulièrement à jour votre micrologiciel

Les étapes à suivre pour mettre à jour le micrologiciel varient selon le routeur, mais une majorité vous laissera vérifier de nouveaux micrologiciels depuis le panneau de contrôle. Dans votre navigateur, entrez l’adresse IP de votre routeur, identifiez-vous, ensuite, rendez-vous dans les paramètres avancés de la section d’administration. Alternativement, vous pouvez vérifier le site web de support technique du fabricant pour voir lorsque les nouveaux micrologiciels sont disponibles.

Certains routeurs offrent aussi la possibilité d’automatiquement mettre à jour le micrologiciel vers la version la plus récente, mais vous devriez préférer vérifier les offres de mise à jour et les installer manuellement.

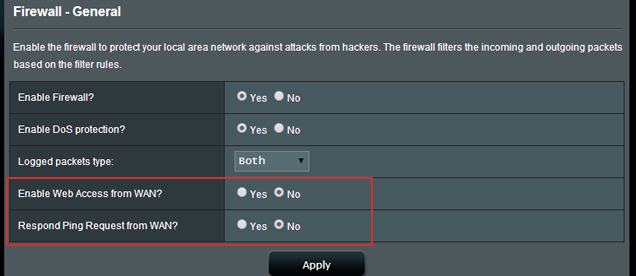

Désactivez l’administration à distance

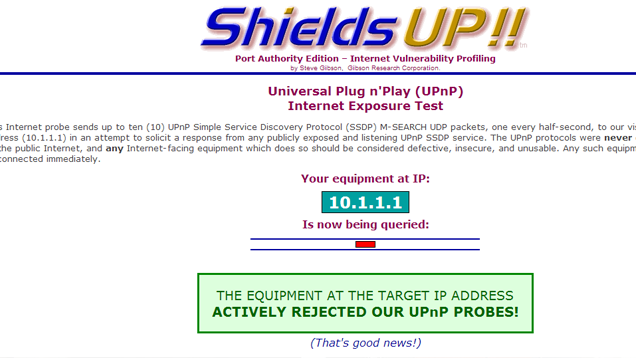

Désactivez UPnP

GRC’S UPnP test peut vous dire si vos appareils ne sont pas sécurisés et exposés à l’internet public, qui, dans ce cas, devra être déconnecté.

(Note : Cliquez sur le ruban rouge en haut à droite de la page pour faire fonctionner le test réel., la page sur laquelle vous êtes redirigé est juste un exemple.)

Pour arrêter la marche de l’UPnP sur votre routeur, rendez-vous dans la console de gestion et regardez les réglages de l’UPnP (sur certains routeurs, c’est en dessous de la section d’administration). Désactivez également l’option « Autorisez l’utilisateur à configurer l’UPnP » si elle est disponible. Gardez à l’esprit que l’UPnP n’affecte en aucun cas votre capacité à la diffusion de vidéo sur votre réseau -il affecte uniquement les actions à l’extérieur de votre réseau. Cela veut par ailleurs dire qu’il vous sera peut-être nécessaire de manuellement configurer la redirection des ports pour que des choses comme BitTorrent fonctionnent de manière optimale.

D’autres paramètres qui n’en valent pas la peine

Vous avez peut-être aussi entendu parlé d’autres paramétrages comme l’activation du filtre MAC ou du masquage de votre réseau SSID, mais malgré tout, il n’apportent pas véritablement beaucoup de sécurité.

Masquage du SSID

A première vue, le fait de cacher le SSID de votre routeur parait être une bonne idée, mais cela va réellement faire décroître votre sécurité. L’expert en sécurité du Wi-Fi, Joshua Wright explique dans Tech Republic :

Question : Joshua, faites-nous savoir votre avis sur la désactivation de la diffusion du SSID de votre routeur.

Joshua Wright : C’est une mauvaise idée. Je sais que les procédures PCI requièrent que vous le fassiez, mais je leur ai dit qu’ils devaient retirer cette requête des spécifications. Imaginez que vous êtes une base gouvernementale et que vous n’avez pas dit à vos agents où vous êtes situé. Ils doivent chercher dans les environs et continuer à demander « Êtes-vous la base gouvernementale ? » à toutes les personnes qu’ils rencontrent. Eventuellement, certains pirates ou mauvais garçons vous diront « Eh oui, je suis votre base, suivez-moi et partagez tous vos secrets avec moi. » C’est essentiellement ce qui arrive avec le dispositif de dissimulation du SSID, ou vous avez à demander à tous les AP que vous rencontrez si leur SSID désiré est disponible, autorisant un attaquant à s’emparer de votre SSID à l’aéroport, au café, dans l’avion…. Concisément, ne cachez pas votre SSID mais ne faites pas de votre SSID quelque chose comme « Ciblepiratesexyici » non plus.

Cacher votre SSID de routeur pourra garder vos voisins cherchant du contenu gratuit éloignés de votre routeur, mais cela n’arrêtera pas les pirates compétents et pourra même être une balise voyante leur disant « Hey ! J’essaie de me cacher ». D’autre part, si vous souhaitez garder éloigné vos voisins en quête de données gratuites, assurez-vous uniquement d’avoir un mot de passe sécurisé.

Filtrage MAC

Similairement, le filtrage MAC, qui limite l’accès à votre réseau aux appareils que vous accepte, être intéressant et peut rajouter une protection contre votre profiteur de contenu, mais les adresses MAC sont simples à atteindre.

Stack Exchange au nom d’utilisateur sysadmin, nous le résume ainsi :

Pour quelqu’un spécifiquement à la recherche de votre réseau, l’encryptage (plus particulièrement le cryptage non brisé) va produire une bien meilleure sécurité. L’usurpation du MAC est banale dans une majorité d’adaptateurs modernes, et après que vous avez piraté le réseau jusqu’au point où vous obtenez la surveillance des paquets en vol, vous pouvez obtenir une liste d’adresses MAC valides. Sur ce point, le SSID est tout aussi banal. De par la nature automatisée des outils à disposition, le filtrage MAC et le masquage du SSID ne sont plus vraiment utiles, selon moi.

Cela étant dit, si vous n’y voyez pas d’inconvénient, désactiver le filtrage MAC sera inoffensif. Sachez juste qu’il ne s’agit pas de la procédure de sécurité la plus efficace qui puisse exister, et que le processus est très compliqué lors de l’obtention d’un nouvel appareil ou lorsqu’un ami vient vous rendre visite.

Adresse IP statique

Pour finir, il existe un dernier paramètre que vous pouvez modifier :

Désactivez le DHCP, qui automatiquement va communiquer les adresses de réseau aux appareils qui se connectent à votre routeur. A la place, vous pouvez attribuer une adresse IP statique à tous vos appareils. En théorie, si le DHCP est désactivé, les machines inconnues n’obtiendront pas d’adresse.

Toutefois, que cela soit le DHCP ou l’adresse IP statique, les deux ont des risques et des inconvénients comme souligné dans cette discussion sur Stack Exchange ; les adresses IP statiques peuvent être vulnérables aux attaques d’usurpation, lorsque des appareils délivrant leur adresse IP via DHCP peuvent être sujets à des attaques de type man-in-the-middle depuis les malveillants serveurs de DHCP. Aucun solide consensus n’indique ce qui est le meilleur pour la sécurité (malgré le fait que certains sur la communauté Microsoft disent qu’il n’y a aucune différence).

Si vous suivez les paramètres de sécurité donnés ci-dessus, vous pouvez être serein, vous faites le maximum pour sécuriser le réseau de votre habitation.